投研早报丨解析 Bybit 近 15 亿美元被盗背后的黑客手法与疑问/以太坊核心开发者 :为什么我们不能「回滚」以太坊?/EigenLayer 创始人:以太坊应该为哪些事件进行分叉?

ChainFeeds Newsletter 每日精选 Web3 深度投研「简报」+ AI 驱动的热点新闻榜单,帮你做出聪明决策

📢 ChainBuzz 热点新闻 |2025.2.25

🔥南达科他州否决比特币储备法案

🔥Strategy 比特币持仓浮盈突破 147 亿美元,购买均价约 66,357 美元

🔥Infini 创始人 Christian:被盗至今 50 万美元提款申请已全部响应

🔥CZ 公布持仓:BTC 占比仅 1.32%,BNB 占比 98.51%

🔥市场消息:美 SEC 结束对 Robinhood Crypto 的调查,未采取任何行动

👨💻 ChainFeeds 投研简报 |2024.2.24

1️⃣ 安全|解析 Bybit 近 15 亿美元被盗背后的黑客手法与疑问

2️⃣ 以太坊|以太坊核心开发者 :为什么我们不能「回滚」以太坊?

3️⃣ 项目解读|dTAO 上线,讲如何解决 Bittensor 经济问题?

4️⃣ 安全|十大加密货币黑客攻击排名与回顾

5️⃣ 观点|EigenLayer 创始人:以太坊应该为哪些事件进行分叉?

每日精选的加密信息由 ChainFeeds 团队与 AI 共同编写,我们已将内部的信息流工具优化并开放给所有读者及 Web3 行业者使用,测试链接 👇

🌞 Web3 行研早报来自:Web3 行业必读深度资讯「简报」平台|chainfeeds.xyz

🤖️ Web3 热点榜单来自:AI 驱动的 Web3 热点新闻自动聚合工具|chainbuzz.xyz

1️⃣ 解析 Bybit 近 15 亿美元被盗背后的黑客手法与疑问

导读:黑客组织,尤其是 Lazarus Group 等国家级黑客,正持续升级攻击手段。

慢雾安全团队:我们使用链上追踪与反洗钱工具 MistTrack 对初始黑客地址 0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2 进行分析,得到以下信息:ETH 被分散转移,初始黑客地址将 400,000 ETH 以每 1,000 ETH 的格式分散到 40 个地址,正在继续转移。其中,205 ETH 通过 Chainflip 换为 BTC 跨链到地址:bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq。cmETH 流向上,15,000 cmETH 被转移至地址 0x1542368a03ad1f03d96D51B414f4738961Cf4443。值得注意的是,mETH Protocol 在 X 上发文表示,针对 Bybit 安全事件,团队及时暂停了 cmETH 提款,阻止了未经授权的提现行为,mETH Protocol 成功从黑客地址回收了 15,000 cmETH。8,000 mETH 和 90,375.5479 stETH 被转移到地址 0xA4B2Fd68593B6F34E51cB9eDB66E71c1B4Ab449e。接着通过 Uniswap 和 ParaSwap 兑换为 98,048 ETH 后,又转移到 0xdd90071d52f20e85c89802e5dc1ec0a7b6475f92。地址 0xdd9 以每 1,000 ETH 的格式将 ETH 分散至 9 个地址,暂未转出。

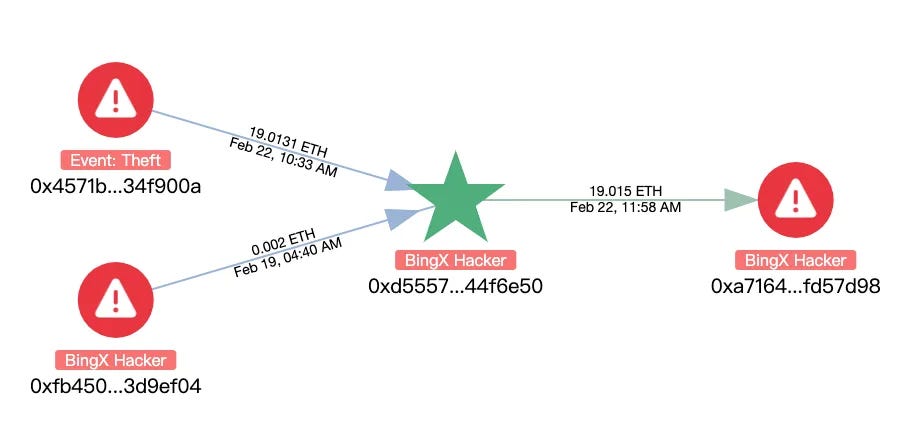

事件发生后,慢雾第一时间通过攻击者获取 Safe 多签的手法以及洗币手法推测攻击者为朝鲜黑客。使用 MistTrack 分析,还发现了该事件的黑客地址与 BingX Hacker、Phemex Hacker 地址关联的情况。ZachXBT 也实锤了本次攻击与朝鲜黑客组织 Lazarus Group 有关,该组织一直以实施跨国网络攻击和盗窃加密货币为主要活动之一。从攻击手法上看,WazirX 被黑事件和 Radiant Capital 被黑事件与本次攻击都有相似之处,这三个事件的攻击目标都是 Safe 多签钱包。对于 WazirX 被黑事件,攻击者同样提前部署了恶意的实现合约,并通过三个 Owner 签署交易,通过 DELEGATECALL 将恶意逻辑合约写入 STORAGE 0 存储,以替换 Safe 合约为恶意实现合约。

对于 Radiant Capital 被黑事件,根据官方披露,攻击者利用了一种复杂的方法,使得签名验证者在前端看到了看似合法的交易,这与 Ben Zhou 推文所披露的信息相似。并且这三次事件所涉及的恶意合约的权限检查方式都是相同的,都是在合约中硬编码了 owner 地址以对合约调用者进行检查。其中 Bybit 被黑事件与 WazirX 被黑事件权限检查抛出的错误信息也相似。 再结合 Ben Zhou 的推文。产生以下疑问点:1)例行 ETH 转账:攻击者可能事先获取了 Bybit 内部财务团队的操作信息,掌握了 ETH 多签冷钱包转账的时间点?通过 Safe 系统,诱导签名者在伪造界面上签署恶意交易?Safe 的前端系统是不是被攻破并被接管了?2)Safe 合约 UI 被篡改:签名者在 Safe 界面上看到的是正确的地址和 URL,但实际签名的交易数据已被篡改?关键问题在于:是谁最先发起签名请求?其设备安全性如何?我们带着这些疑问,期待官方能尽快披露更多调查结果。( 来源 )

2️⃣ 【英文长推】以太坊核心开发者 :为什么我们不能「回滚」以太坊?

导读:昨天,Bybit 遭受黑客攻击后,许多加密货币评论员再次提出了一个问题:为什么以太坊不能「回滚」链条来逆转这次攻击?

Tim Beiko:区块链「回滚」的概念源于比特币区块链的早期事件。2010 年,比特币上线不到两年时,客户端软件中的一个漏洞导致了在第 74638 区块中铸造了 1840 亿个比特币。为了修复这个问题,中本聪发布了一个软件补丁,修改了比特币客户端,使得这些无效的交易被排除。这实际上就相当于「回滚」了区块链,回到了第 74637 区块。在不到一天的时间里,新链段积累了足够的工作量证明,成为了正式链,所有被回滚的用户交易都被包含在了新链中。需要注意的是,当时比特币的挖矿难度比今天低了 100 亿倍,而 BTC/USD 的价格大约是 0.07 美元。 以太坊的早期历史中发生过一个看似相似的危机,这也常常让人对回滚的可行性产生困惑。

2016 年,一个名为 TheDAO 的以太坊应用发生了漏洞,导致黑客窃取了约 15% 的 ETH(以太坊总量)。与比特币的情况不同,这次漏洞出现在以太坊应用层,而不是协议层。幸运的是,TheDAO 的开发者设定了一个安全机制,在应用的提款操作前冻结了一个月,这为修复漏洞提供了独特的机会:可以更改应用的代码,阻止黑客最终窃取资金。这就引出了 Bybit 事件的讨论。日前,Bybit 交易所遭遇黑客攻击,401,346 ETH(约 14 亿美元)被盗。这次盗窃的根本原因在于资金的托管方在一个被入侵的多重签名界面上签署了一个误导性的交易。与 TheDAO 和比特币溢出漏洞相比,这次黑客攻击的根源更加复杂。以太坊协议本身没有问题,甚至 Bybit 使用的多重签名应用也没有问题。 问题出在一个被入侵的界面,它让交易看起来是做了某件事,但实际上却做了其他事。从以太坊协议的角度来看,这笔交易与网络上其他合法交易没有任何区别。没有协议规则被破坏,也没有办法通过修补问题来单独隔离被盗资金,就像比特币漏洞那样。更糟的是,这笔资金被盗后立即可供黑客使用。

与 TheDAO 不同,在那时社区有一个月的时间来部署修复措施,而在此次事件中,黑客迅速开始在链上移动资金。以太坊的生态系统与 2016 年时已经有了巨大的变化。去中心化金融(DeFi)和跨链桥接使得被盗资金很容易在各种应用中被混合。例如,被盗资金可以在去中心化交易所中交换,交换后的代币又可以作为抵押物在 DeFi 协议中使用,而借来的资产还可以通过桥接转移到完全不同的链上。这种高度互联的环境意味着,任何非常规状态的改变,即使在社会层面上可以接受,也会引发几乎无法控制的连锁反应。一个「完全回滚」的方案,即无效化最近的部分链历史,将更糟糕。【原文为英文】( 来源 )

3️⃣ 【英文长推】dTAO 上线,讲如何解决 Bittensor 经济问题?

导读:2024 年,Bittensor 经历了一段艰难时光,但随着 dTAO 的推出,这种局面正在发生变化。 2025 年,Bittensor 可能会迎来复兴。

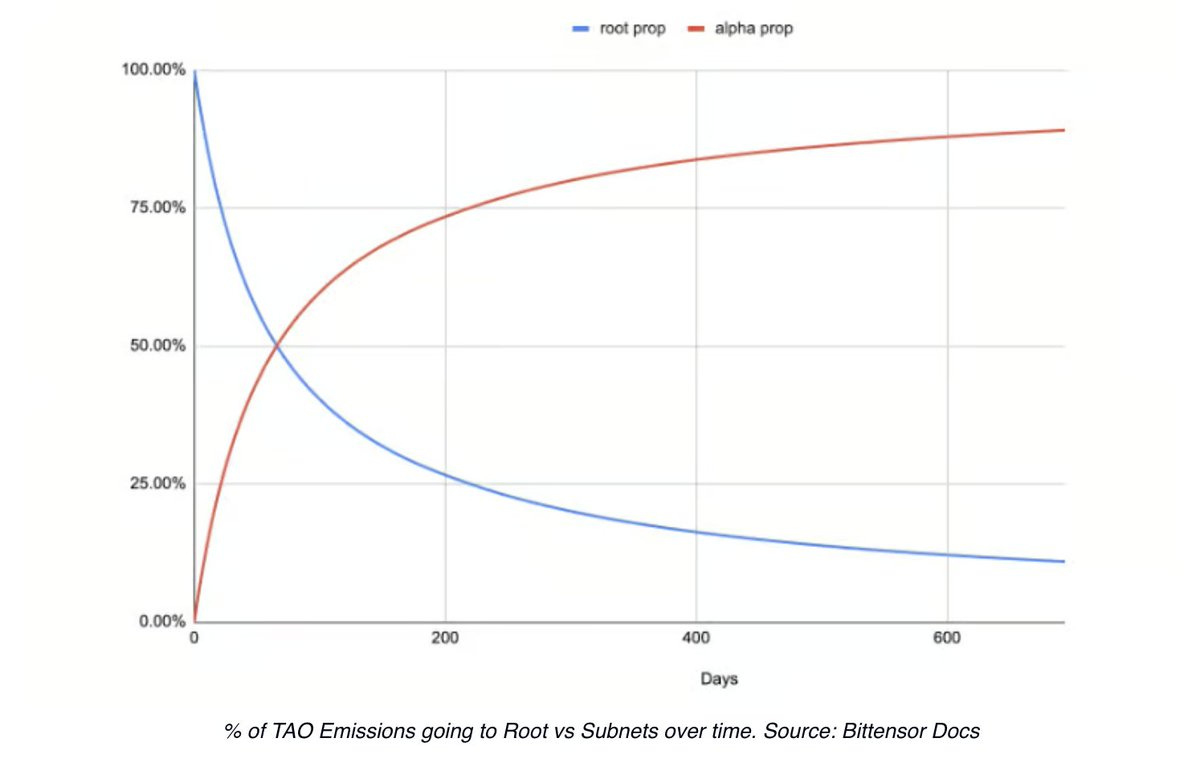

Teng Yan:dTAO 到底是为了解决什么问题而设计的?在旧系统下,TAO 的发行是基于验证者的投票来分配的。理论上,这种「验证者民主」是合理的,但在实践中却存在问题。随着更多子网的推出,顶级验证者根本跟不上进度。子网数量太多,信号也太多,带宽不足以公平评估所有子网。随着时间推移,系统陷入了一种冷漠的模式 —— 只有少数几个与大佬有联系的子网获得大部分的发行量,而新子网则很难获得关注。许多顶级验证者本身就是子网的拥有者。由于他们对发行量的控制,一些人给自己的子网分配了更高的权重,实际上抬高了自己的奖励。

随着 dTAO 的上线,发行不再通过验证者权重来分配。而是通过一个市场驱动的系统,使用子网代币,也就是 Alpha 代币,来决定 TAO 的发行量。这些 Alpha 代币的价格反映了市场对一个子网的需求。需求越高,价格越高,表示子网越有价值。子网代币使用常数乘积自动化市场制造商(AMM)—— 与 Uniswap 使用的定价机制相同。任何时刻的价格由子网流动池中 TAO 储备与 Alpha 代币储备的比率决定。所以,不再是发行量由验证者任意分配,而是根据市场对子网的价值认知来决定子网的 TAO 发行量。

现在,子网不再直接将新铸造的 TAO 分发给矿工和验证者,而是用 Alpha 代币 —— 它们自己的本地代币来奖励参与者。每个区块,每个子网铸造 Alpha 代币,从每个区块 2 个 Alpha 开始(是 TAO 发行速率的两倍)。铸造速率是动态的,随着 Alpha 代币价格的提高而下降。像 TAO 一样,每个 Alpha 的硬顶为 2100 万个代币,并且跟随相同的减半计划,第一减半将在 1050 万个总供应量时发生 —— 预计将在不到两年内达到。每个子网操作 AMM 池,其中 TAO 与 Alpha 配对。Alpha 的价格根据 TAO 与 Alpha 代币在池中的比率动态决定。当你把 TAO 质押到某个子网的池中时,你会按照当前市场价格获得等量的 Alpha。以后,如果你解除质押,你将按当时的市场价格将 Alpha 换回 TAO。【原文为英文】( 来源 )

4️⃣ 十大加密货币黑客攻击排名与回顾

导读:Bybit 交易所遭黑客攻击损失 14.6 亿美元,超过 2022 年 Ronin 网络被黑客攻击损失的 6.25 亿美元、一跃成为史上最高被盗金额,本文将回顾过去 10 大破亿美元黑客攻击事件的由来和结局。

区块客:1)Ronin 网络黑客攻击于 2022 年 3 月发生,涉及攻击 Axie Infinity 游戏的侧链验证节点,黑客控制四个验证节点,授权两次未授权提款,窃取 17.36 万以太币(约 5.95 亿美元)和 2550 万 USDC(2550 万美元),总损失 6.25 亿美元。事件被归因于北韩 Lazarus 集团,Sky Mavis 承诺赔偿受影响用户并加强安全措施。

2)Poly Network 黑客攻击于 2021 年 8 月 10 日发生,黑客利用跨链桥智能合约漏洞,窃取约 6.11 亿美元的各种资产,包括加密货币、稳定币和其他代币,涉及以太坊、Binance Smart Chain 和 Polygon。Tether 冻结 3300 万美元 USDT 减轻损失,黑客后与平台协商返还大部分资金,身份未明。

3)Binance BNB Bridge 黑客攻击于 2022 年 10 月 6 日发生,黑客利用 BNB 智能链跨链桥的漏洞,窃取 200 万 BNB 代币,总损失约 5.69 亿美元。攻击涉及伪造证明以提取资金,Binance 迅速暂停桥接服务并冻结部分被窃资金,最终损失控制在约 1 亿美元,其余资金被恢复,Binance 提供赏金追踪黑客。

4)Coincheck 黑客攻击于 2018 年 1 月 26 日发生,黑客利用热钱包漏洞,窃取 5.23 亿 NEM 币,总值约 5.34 亿美元,当时 NEM 币价格约 1.02 美元。资金未回收,Coincheck 使用自身资源赔偿客户,后于 2018 年被 Monex Group 收购。

5)Mt. Gox 黑客攻击于 2014 年发生,黑客窃取近 75 万客户比特币和 10 万交易所自有比特币,总计 75 万比特币,当时价值约 4.73 亿美元,占总流通量的 7%,导致交易所 2014 年破产。( 来源 )

5️⃣ 【英文长推】EigenLayer 创始人:以太坊应该为哪些事件进行分叉?

导读:以太坊应该在预定义的自验证事件上进行分叉。

Sreeram Kannan:这里有两个主要词语:「预定义(pre-defined)」和「自验证(self-verifiable)」—— 分叉的条件是事先定义的,并且事件是否发生是可以自验证的。我认为以太坊已经有一些预定义的事件(参数需要更明确的规范):1)由大多数签名的无效区块将被拒绝;2)超过时间 T 的链重组将被拒绝;3)由大多数签名但不可用的区块将被拒绝;4)超过时间 T 的证明者审查(拒绝证明区块);5)执行客户端或共识客户端的多数错误。

第一个条件对于任何节点都是自验证的。第二个条件对于每个至少每 T 时间段在线一次的轻节点是自验证的。第三个条件对于任何运行采样或全节点的在线轻节点是自验证的。四个条件最难自验证,但可以通过情境证据(例如推特上仍被审查等)来推测。这需要被算法化和技术性可观察。最后一个条件需要技术上的复杂性来验证,但有一个伪代码规范可以对比。也是为什么客户端多样性很重要。

排除:1)分叉提议者进行审查的情况,例如区块提议者审查某些内容。2)因为 Lido 或 Coinbase 等拥有 33% 的股份而进行分叉。3)因为应用或用户层级错误而进行分叉。到目前为止,其他的都不应包含在此列表中。这些条件应该事先清楚地宣布,并在链上确立。( 来源 )